Vor kurzem wurde ein Hack entdeckt, der es zulässt, dass gewisse Telefontypen aus der Ferne ohne wesentliches zutun von Euch löschbar sind. Hintergrund ist eine von dem Entwickler Ravi Borgaonkar enteckte Sicherheitslücke, die bspw. über eine spezielle URL die in eine beliebige Internetseite eingebettet werden kann, euer Telefon einfach per Fullwipe gelöscht werden kann. Hierzu bedient sich diese Lücke der Tatsache, dass es spezielle USSD Codes gibt, die auf das sogenannte URL Schema: „tel:“ hören. Solche Codes sind eigentlich schon lange bekannt, dient doch Beispielsweise der USSD-Code: *#06# dazu, die IMEI eines Telefones anzuzeigen.

Vor kurzem wurde ein Hack entdeckt, der es zulässt, dass gewisse Telefontypen aus der Ferne ohne wesentliches zutun von Euch löschbar sind. Hintergrund ist eine von dem Entwickler Ravi Borgaonkar enteckte Sicherheitslücke, die bspw. über eine spezielle URL die in eine beliebige Internetseite eingebettet werden kann, euer Telefon einfach per Fullwipe gelöscht werden kann. Hierzu bedient sich diese Lücke der Tatsache, dass es spezielle USSD Codes gibt, die auf das sogenannte URL Schema: „tel:“ hören. Solche Codes sind eigentlich schon lange bekannt, dient doch Beispielsweise der USSD-Code: *#06# dazu, die IMEI eines Telefones anzuzeigen.

Bei Samsung-Smartphones (und scheinbar einigen anderen auch, bspw. HTC Modellen) gibt es über solche Codes hinaus aber auch noch andere Codes, die dazu dienen bspw. den Factory Test auszuführen oder eben einen Full Wipe oder Hard Reset durchzuführen. Hat man bei manuellem Eingeben noch eine Kontrolle darüber, geht diese bei hinterlistiger Ausnutzung dieser Lücke komplett verloren.

Ich habe mich aufgrund eines Tips von Mobiflip, als schnelle Hilfe einen alternativen Dialer zu verwenden, dazu entschieden ganz auf die Schnelle mal eben eine kleine App zu entwicklen, die nichts anderes macht als vom Webbrowser aus gestartete „tel:“ URL’s bzw. über Barcode Scanner eingeschleuste „tel:“ URL’s abzufangen und Euch dann meine kleine App zu präsentieren. Die Anwendung ist denkbar einfach, die APP NoTelURL herunterladen: https://android-security.peggy-forum.com/noTelUrl.apk und installieren. Hierzu müsst ihr leider erstmal das Installieren aus „unbekannten Quellen“ im Einstellungs-Menü eingeschaltet haben. (Die Zeit war zunächst zu knapp, die App auch in den Play Store von Google zu stellen, was aber bald folgen wird. (Signiert ist die App allerdings bereits)

Update[1] Hier nun auch der versprochene Link zum Google PlayStore: https://play.google.com/store/apps/details?id=com.voss.notelurl

Wenn Ihr den die App aus dem Google Play-Store ladet, braucht ihr natürlich nicht die „unbekannten Quellen“ einschalten.

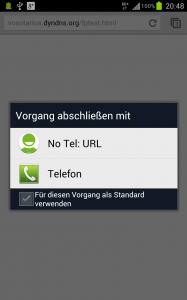

Wenn Ihr dann eine Webseite besucht, welche versucht diesen Bug auszunutzen, dann wird folgendes passieren:

Ihr werdet gefragt, welche App ihr verwenden wollt um diese Spezial-URL auszuführen. Macht jetzt bitte einen Haken bei: „Für diesen Vorgang als Standard verwenden“ und tippt danach auf „NoTel: URL“ jetzt öffnet sich meine kleine App und informiert Euch darüber das es einen möglichen Angriffsversuch auf Eurer Smartphone gegeben hat.

Jedenfalls wird Euer Smartphone nicht beschädigt oder Kompromittiert.

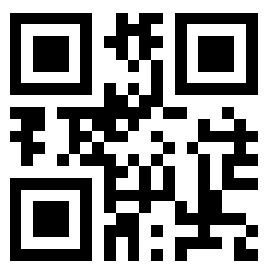

Damit Ihr ausprobieren könnt, ob das ganze funktioniert habe ich hier zwei kleine URL’s für Euch mit denen Ihr das ganze gefahrlos ausprobieren könnt:

(Es wird lediglich die IMEI Eures Smartphones angezeigt)

https://android-security.peggy-forum.com/USSD.html (Hier wird normalerweise völlig gefahrlos die IMEI Eures Smartphones angezeigt)

https://android-security.peggy-forum.com/fptest.html (Hier wird eine normale Telefonnummer gestartet die nicht existiert)

Das ganze funktioniert auch als Schutz vor Barcodes, die derartige Spezial URL’s enthalten: Einfach einscannen :

Wenn Ihr noch Fragen habt, immer her damit, ich werde mich bemühen sie so rasch als möglich zu beantworten.

Danke auch an Lars von Allaboutsamsung, sowie Caschys Blog für den Beitrag und die damit verbundene Mithilfe! Auch mein Freund Andreas, von voetz.net hat mitgeholfen, die News zu schreiben.

Noch ein Wort an die Kritiker. Ich habe die App auch gegen den echten Hard Reset Befehl getestet. Auch auf den spricht die App an und verhindert bei korrekter Bedienung einen Wipe. Solange man nicht auf Telefon tippt ist alles in Ordnung ;)

Update [27.09.2012 – 10:00]

Es wird in den nächsten Tagen ein Update der App geben, wo ich etwas komfortablere Meldungen einbauen werde und auch versuchen werde, den tatsächlich aufgerufenen String/Nummer auszugeben. Leider bin ich wie andere auch Berufstätig und kann diese Dinge nur nach Feierabend in meiner Freizeit erledigen. Bitte gebt mir also etwas Zeit :)

Danke für Euer Verständnis.

Update [29.09.2012 – 18:00]

Ich habe die App NoTelURL jetzt upgedatet. Die aktuelle Version 1.1 ist ab sofort hier herunterzuladen. Im Market dauert es noch ein klein wenig (Der Bouncer prüft noch)

Neue Funktionen:

- abgefangene USSD Codes werden nun in einem Popup angezeigt

- Abgefangene Telefonnummern sind ab ICS und aufwärts direkt wählbar

- Android 2.0.1 Devices können die App nun auch installieren

- App Version Code: 1.1

versucht habe umzusetzen.

Mobilgerät orten – nicht betroffen, wird einwandfrei ausgeführt

Mobilgerät klingeln lassen – nicht betroffen, wird einwandfrei ausgeführt

Locken des Telefons – nicht betroffen, wird einwandfrei ausgeführt

Call Logs abrufen – nicht betroffen, wird einwandfrei ausgeführt

Ich habe mein Device allerdings nicht remote wipen lassen, gehe jedoch davon aus, dass auch dieser Dienst funktionieren wird.

Update [29.09.2012]

Ich habe noch kurz eine Version 1.2 veröffentlicht, die ein Popup bringt, wenn man die App manuell startet. Es haben einige UserInnen beklagt, die App würde nun angeblich nicht mehr funktionieren, weil sie sich sofort schließen würde. Das sollte damit behoben sein.

Pingback:Samsung Galaxy S3 mit App vor Fernlöschung schützen › All About Samsung - Der Samsung-Blog

das app gibt beim aufrufen schon einen text auf weissem hintergrund aus.. aber mein telefon lebt noch….. :D kann es sein, dass dies passiert, wenn man auf seinem dialer schon ussd codes eingegeben hat? zB *1234# auch die options kann ich nicht mehr aufrufen, es kommt nur die weisse fläche mit der schrift, dass mein phone eventuell komprimittiert wurde.

Ich hoffe es ist jetzt besser google hat überhaupt nicht funktioniert!“

DANKE! =))

Danke für Dein schnelles Handeln

Die Telefon Options fange ich normal im Programmcode nicht ab. Lediglich die aus dem Browser heraus aufgerufene URL oder dem Barcode scanner. Möglicherweise ist das bei Deinem Device anders implementiert. Im Grunde gibt meine App nur die eine Meldung aus. WEnn Du sie nur so aufrufst bekommst DU die Meldung also auch, da passiert aber nichts weiter. Die App selber hat gar nicht die erforderlichen Berechtigungen etwas derartiges zu tun.

Danke Jörg.

Funktioniert, dankeschön!

Super, Danke!

Hallo,

das funktioniert soweit super, jedoch hat man nun das Problem, dass man auch harmlose Telefonnummern nicht mehr anrufen kann über Webseiten. Schön wäre wenn nur bei USSDs die Meldung kommt und ansonsten ein Anruf getätigt wird. Aber das ist sicherlich nicht so einfach und auf die schneller erstellt oder?

Leider, das hat auf die schnelle nicht so funktioniert. Darüber hinaus kann ich kaum alle wirklich existierenden ussd Codes der verschiedenen Geräte zusammentragen. Besser nicht über eine Webseite telefonieren können, als das ein Telefon gewiped wird.

Pingback:Sicherheitslücke: Samsung Smartphone lassen sich auch per SMS und QR-Code löschen - TechBloggers

Pingback:Das App “NoTelURL” soll vor USSD-Lücke bei Samsung schützen | Beatmasters WinLite Blog

Hi,

also eigentlich müsste es doch reichen, wenn du als Fallunterscheidung zwischen USSD und Telefonnummern das Sternchen am Anfang und die Raute am Ende herranziehst.

Wenn erster Char ein Sternchen und letzter Char eine Raute ist, dann ist es USSD und muss geblockt werden, andernfalls is es ne Telefonnummer und kann durchgelassen werden.

Trotzdem ein großes Danke an dich und deine schnelle Reaktion!

Gruß, Bello

Kannst du evtl. ein kleines Update der App machen damit diese nicht mehr im AppDrawer auftaucht sondern nur noch in der Anwendungsverwaltung?

Danke für die gute App!

@Robert: Den kleinen Schönheitsfehler kannst du doch umgehen, indem du NICHT „diese Aktion immer ausführen“ bei der Dialer App Auswahl wählst. :)

Danke für die Arbeit! Funktioniert! :)

Wenn ich den Barcode allerdings zum Telefon übergebe, bekomme ich dort nur ein * zu sehen, nicht den ganzen Code. Evtl. schon eine Sicherung im „OR Droid“? bei deiner Testseite erscheint der ganze Code. Da war ich mal mutig. ;)

@Robert: wenn du diese App nicht als Standard setzt, wirst du doch bei jeder Nummer gefragt, womit du sie bearbeiten möchtest, also diese App oder halt Telefon. dann kannst du auch sichere Nummern anrufen.

Pingback:Samsung: Update schließt Sicherheitslücke und wie man testet, ob man betroffen ist

Sehr schön, vielen Dank für diesen Hotfix!

Pingback:Sicherheitsgefahr bei Samsung - Samsung Galaxy S3 - Android Forum

Thx! Aber es wäre cool, wenn die App wenigstens anzeigen würde welche tel:-URL versucht wurde aufzurufen, damit man bei einem eventuellen false-positive das erkennen kann. Der String mit der tel:-URL sollte ja an die App weitergegeben werden, oder?

Vielleichtkannst Du mit einem regulären Ausdruck auch zwischen echtenen Telefonnummern und USSD unterscheiden?

Pingback:Jo-Blog – Update für Samsung Smartphones mit USSD-Lücke

Das Galaxy Nexus scheint davon nicht betroffen zu sein.

Herzlichen ! Funzt prima ! Ik bewundere Dir ! :-) lg manni

Großartig das jemand so flott reagiert und auch kann. Mit meinem Huawei ideos bin ich auch betroffen und froh das es dieses kleine Tool gibt, da nicht zu erwarten ist das Huawei da etwas tut.

Pingback:USSD-Exploit - Android-Hilfe.de

Habe die App genauso installiert. habe auch die Testseite aufgerufen und im darauf erscheinenden Fenster den Haken bei „Für diesen Vorgang als Standard verwenden“ gesetz. Daraufhin kam der scwarze Text auf weißem Grund. Nun komme ich mit der App „Internet“ nicht mehr ins Web. Ich kann auch keine Webadresse eingeben bzw. ich komme nicht in die Einstellungen. Was kann ich tun?

Pingback:Fernlöschung: Samsung patcht Sicherheitslücke | ZDNet.de

Pingback:Herzlich Willkommen » Schutz vor Fernlöschung von Samsung-Smartphones

Jo kann ich bestätigen: Mein Galaxy Nexus ist davon ebenfalls nicht betroffen…

sieht doch aus wie das hier: http://www.mulliner.org/security/telstop/

Sieht so aus Reiner .. ich war nur schneller gestern

Tip Top. Danke.

Koennte deine Applikation bitte anzeigen welcher USSD Code benutzt wurde? Auf meinem S2 kommt nach der Auswahl nur der Standardhinweistext.

Danke.

Das ist sicher möglich und ich werde das wohl auch noch implementieren. Nur war es gestern Nacht erstmal wichtiger den Schutz zu ermöglichen.

Es wird in den nächsten Tagen ein Update geben.

laut Twitter war er schneller als du :)

Jo mei .. dann war er das eben, na und? Stört es Dich? Ich denke mal das wichtigste ist, dass es Leute gibt, die so etwas tun und der Allgemeinheit einen ersten Schutz bieten.

Achtung: Das Sony Xperia Active mit Software 2.3.6 ist auch von der Lücke betroffen, andere Xperias also evtl. auch.

Herzlichen Dank für den schnellen Fix/Work around: Der funktioniert zum Glück auch da.

Liest Heise hier mit? Das ist wohl mehr ein Android- als ein Samsungproblem.

Mal eine vielleicht blöde Frage von einem Laien: Hab mir „TelStop“ runtergeladen, da dein Programm sich nicht bei mir nicht runterladen lässt. Da kommt jetzt jedes Mal, wenn ich ne Nummer anrufen will, die Abfrage, ob „TelStop“ oder Telefon. Kann ich das ausschalten? bzw „Telefon als Standard“ markieren? Grüße

Beide Programm funktionieren gleich. Also wenn du eine Nummer aus dem Telefonbuch anrufen willst clickst du einfach auf „Telefon“. Das ist umstaendlich und das muss und wird bestimmt bald behoben.

@Hauptstadt Du kannst meine Version entweder hier direkt oder aus dem Play Store laden.

Zu TelStop befrage bitte den Entwickler dieser App.

@all Die normale Telefonfunktion ist zumindest meiner Implementierung nach in keinster Weise betroffen. Deswegen sollte dann auch keine Abfrage der beschriebenen Art kommen. Wenn das kommt, dann hat der jeweilige Hersteller da am OS geschraubt und bewegt sich ein wenig ab der Norm.

die sicherheitslucke existiert nicht in opera mobile.

es zeight einen fehler.

the security flaw doesn’t exist in opera mobile.

it shows an error.

Frame content not displayed

Loading of external frame source tel:*%2306%23 suppressed (click to view).

Generated by Opera.

Hallo ist das nur für das Samsung Galaxy S3 oder auch für andere Samsung Galaxy?

mfg

Ingrid

@ voss,

Chapeau und Merci für den Patch!

Milestone „CyanogenMod“ Android 2.3.7 ebenfalls betroffen.

Gruss

mango

Pingback:Trick Samsung Device to Hard Reset « Subversive Bytes

Pingback:Schutz vor Fernlöschung von Samsung-Smartphones | virtualfiles.net

Hallo Ingrid, Du kannst es generell auf k´jedem Device installieren. Natürlich auch auf dem Galaxy S

Pingback:IT Secure Site » Blog Archive » App protects Samsung smartphones against remote wiping

Hallo,

Vielen Dank fuer Deine App! Leider funktioniert sie

bei mir nicht (Android 2.1) gibt’s einen speziellen

Grund warum 2.1 nicht unterstuetzt wird?

Danke,

Lieben Gruss,

– Johannes

Soweit ich das verstanden hab tritt das Problem

(zumindest auf der Heise Test Seite: http://heise.de/ussd)

mit Opera nicht auf. Werde also auf Opera umsteigen..

Danke,

– Johannes

Pingback:ussd check nicht nur Samsung auch htc dhd betroffen [News]

Sehr geehrter Herr Boss, auch von mir ein herzliches Danke für das App! Hierzu eine Frage: Wie kann ich die Verwendung Ihres Apps als Standard wieder rückgängig machen, so dass ich selber die Auswahl treffen kann? Ich verwende ein HTC Sensation XE. Schon einmal vielen Dank vorab! Gruß Pepe

Hallo,

Klasse wäre noch, wenn du die URL anzeigen würdest, die der Link öffnen möchte. Dann kann der Anwender erkennen, ob es gut oder bösartig ist.

Vielen Dank!

Hallo, einfach im Anwendungsmanager in der App Konfiguration den haken bei:als Standard verwenden entfernen :-)

Prima, vielen Dank für die schnelle Rückmeldung – hat wunderbar funktioniert :-) :->!

Hallo,

danke erstmal für die super schnelle Lösung. Weiß jemand, ob das SGS Plus mit Android 2.3.3 überhaupt betroffen ist?

Danke für Eure Hilfe!!!

Hallo,

ich habe auch die Android-Version 2.1. Da klappt es bei allen versuchten Installations-Optionen nicht. Welche Alternativen empfehlen Sie?

Kann ich mein Android updaten?

Wenn ich Opera nutze, bin ich auf der sicheren Seite, oder kann ich immer noch eine Schad-sms o.ä. kriegen?

Grüße

Pingback:Samsung Galaxy S Duos - neue Bilder » VOETZ . NET

Vielen Dank für die tolle App! Läuft super!

Die Verwendung von Opera kann, wenn es funktioniert, maximal gegen die Verwundbarkeit aus Webseiten heraus schützen, da er scheinbar die Tel URL blockt.

Die Anfälligkeit durch NFC, Barcodes und mglw. SMS mit suspekten Inhalten besteht dann weiterhin.

Probiere es einfach aus mit dem Testlink im Blog. Wenn Dir da Deine IMEI angezeigt wird, ist das Device verwundbar. Passieren kann dabei nichts, keine Sorge.

THX für einen schnellen Fix.

Motorola Defy scheint auch betroffen zu sein laut Heise.de Testseite !

Frage. Muß man nach einem Neustart des Handys dein Programm manuell starten? Wenn ja, wäre eine Autostart Option wünschenswert.

MfG

Mein Telefon (ebenfalls kein Samsung-Gerät) ist auch betroffen; heute morgen habe ich dann hier http://www.stern.de/digital/telefon/android-sicherheitsluecke-welche-handys-gefaehrdet-sind-1900903.html den Hinweis „Ein empfehlenswerter Dialer ist das Programm ‚NoTelURL‘ vom deutschen Entwickler Jörg Voss.“ Ich hab’s nun installiert. Auch von mir ein herzliches Dankeschön!

Stimmt. Mit Firerfox klappt es.Prima! Die Sicherheitslücke scheint bei Opera mobile nicht vorhanden zu sein. Zumindest kam beim ersten Aufruf der Testseite keine Abfrage mit was ich diesen Vorgang abschließen will und wo ich den Haken setzen muss.

Wenn man allerdings bei der Systemapp „Internet“ den Haken bei „für diesen Vorgang als Standard setzen“ setzt, blockiert es die ganze App. Ein Zugriff aus Web bzw. auf Google ist nicht mehr mögich.

Es bleibt zu hoffen, dass SumSum sehr bald ein Sicherheitsupdate offiziel für Deutschland/Europa bereitstellt.

Hi,

ist es auch möglich, dass 1. die App automatisch nach dem Booten startet (natürlich mit entsprechender Berechtigung) und 2. kein App-Icon angezeigt wird?

Ersteres würde uns wahrscheinlich noch ein bisschen Sicherheitsgefühl geben, während wir durch zweiteres beruhigt die App und die ehemalige Gefahr vergessen können.

Moin,

Auf meinem HTC Sensation XE (ICS) ist die Lücke auch vorhanden.

Wenn NoTelUrl als default für tel:-Links gesetzt ist, blockt es jeden Versuch aus einer anderen App eine Nummer auf zu rufen.

Pingback:USSD-Code <iframe src="tel:xxxx"> - Android-Hilfe.de

Ich möchte mich recht herzlich bedanken und hoffe, daß man die App auch in zukünftigen Versionen direkt hier herunterladen kann. Es soll Leute geben, die keinen Google-account haben :-) Nochmal vielen Dank!

Nein, dazu besteht keine Notwendigkeit. Die App wird automatisch aufgerufen, sobald versucht wird eine entsprechende URL auszuführen.

Die App braucht nicht automatisch nach dem Booten gestartet zu werden. Es reicht vollauf, wenn sie installiert ist. Das mit dem kein Icon im AppDrawer angezeigt wird sehe ich nicht unbedingt als ein notwendiges Feature an, dass zusätzlich Verwirrung bei einigen schaffen würde.

Schönen Dank dafür; auch mein Huawei Honour 8860 wäre davon betroffen gewesen.

:o)

Pingback:per chi usa cell samsung - DaiDeGas Forum

Ok, das mit dem Icon sehe ich ein, ist auch nicht wirklich störend. Und dass Start beim Boot nicht nötig ist, hab ich nach dem Absenden des Beitrags auch erkannt, dooferweise konnte ich den nicht editieren.

Jedenfalls eine klasse App, ich freue mich schon auf das Update, bei dem man den abgerufenen Code sehen kann, aber kein Stress. Momentan ist die Hauptsache, dass die App funktioniert wie sie soll. :)

Es ist kein manuelles Starten der App NotelURL erforderlich.

Pingback:GALAXY S I9000 – USSD ATTACK :: WEB BLOG BERLIN

Danke,das sich jemand uneigennützig darum gekümmert hat.Ich erfuhr durch´s TV von der Lücke und habe mein GT-P6201 sofort getestet-mit dem Ergebnis,das ich jetzt NoTelURL installiert habe.Ein kurzer Test,ob diverse Funktionen beeinträchtigt werden,verlief negativ. Also alles top–DANKE!

Hallo Jörg,

vielen Dank für diese App. Schützt sie auch gegen die Angriffe via WAP-Push oder E-Mail?

(siehe http://www.heise.de/security/dienste/USSD-Check-1717811.html – „[…]oder sogar schon beim Lesen einer WAP-Push-Nachricht ausgelöst[…]“)

Danke,

tommy

WAP Push kann ich leider nicht testen, da sowas nur vom Provider versendet werden kann mit speziellen Servern. Aus der Email heraus ist das ein ganz normaler Aufruf der abgefangen werden sollte.

Allerdings sieht man da ja vorher was passiert und brauch gar nicht erst draufklicken. Alles andere kommt entweder über NFC, Browser oder Barcode Scanner.

*like*

Danke! Kann ich irgendwo spenden?

Danke Dir für NoTelURL. Machst die Welt damit wieder ein kleines bischen besser.

THX

Hallo Stephan,

danke für die Frage aber monetäre Spenden sind nicht notwendig. Die größte Spende hast Du bereits gegeben, Du hast Danke gesagt :)

Pingback:blog.pixel-w.de » Blog Archiv » MMI-Codes sorgen für Sicherheitslücke bei Android Handys

Vielen Dank!!

Auch von mir ein herzliche DANKE. Hier zeigt sich mal wieder, dass Samsung zwar hervorragende Geräte baut, Android-Aktualisierungen aber entweder gar nicht oder erst im nächsten Jahrhundert stattfinden

Danke für die App.

Bin über eine Meldung auf FB und einen Artikel bei PC Welt hierher gekommen.

Mein HTC Desire S ist von dem Problem auch betroffen. Besser gesagt war, denn jetzt ist die App installiert. Danke dafür.

Gruß Patrick

Hallo Jeorg,

Sorry, habe ich Google für diese übersetzt. Können Sie NoTelUrl Arbeit an Android 1.5 bitte? Mein Telefon ist alt. Ich kann auch nicht aus dem Google Store herunterladen, aber ich kann herunterladen, wenn Sie einen Link direkt auf die APK zu schreiben.

Bitte lassen Sie es mich wissen.

Hallo! Danke für die App! Mein HTC Wildfire hat nach Aufruf der Testseite die IMEI angezeigt, also ist es wohl auch betroffen, so wie ich das verstanden habe?! Daraufhin habe ich die App installiert, die sofort angezeigt hat:

„There has been a possible attempt to compromise your Device

by opening a USSD command via Browser or Barcode

Brought to you by J.Voss“

Heißt das jetzt wiederum, dass da schon ein Zugriff auf meine Handy geschehen ist? Was muss ich da jetzt tun?

Danke schonmal für die Hilfe!

Zu Beginn erst einmal ein ganz herzliches Dankeschön für diese App. Habe jetzt natürlich gleich über den von PC-Welt empfohlenen Link überprüfen wollen, ob mein HTC Desire HD auch betroffen ist. Bekam nach Eingabe der entsprechenden Adresse dann sofort eine Meldung von meinem „Lookout“, das versucht wird auf einen Code zuzugreifen. Meldung ähnlich wie in Ihrer App. Meine Frage: heißt das jetzt, dass ich durch mein Lookout bereits geschützt bin oder sollte ich lieber Ihre App trotzdem noch installieren? Grüße Grethe

Die Meldung ist im Moment noch normal und bedeutet nicht das etwas passiert ist. Man braucht diese App nicht manuell zu starten. Das passiert im Falle des Falles automatisch!

Diese Frage müsstest Du bitte den Machern von Lookout stellen. Ich weiß es nicht.

Ich verstehe nicht, was da passiert und was du unterbndest. Auch weiß ich nicht, ob es wirklich hilft wenn ich DAU icht aufpasse. Aber auf jeden Fall ist es klasse, dass sich jemand wie du um den Schutz Unbedarfter wie mich kümmert. DANKE!

Meinen herzlichen Dank. Trotz Samsung-Update gestern auf 4.0.4 war mein SGS2 ebenfalls betroffen. App funktioniert zuverlässig. Bei Test-URL die beschriebene Meldung, bei QR-Code kommt allerdings die *#06#, also eigentlich das Zeichen, dass das Gerät nicht betroffen ist. Egal wie, ich bin froh, dass es Leute wie Dich gibt, die DAUs wie mir das Leben ein wenig leichter machen. Danke :-)

Zunächst vielen Dank für die App!

Funktionierte zunächst problemlos, nur dass z.B. auch Astrid Aufgaben (Verpasste Anrufe -> jetzt anrufen) geblockt wurde.

Habe dann den Fehler gemacht „Telefon“ als Standard-App festzulegen, in der Hoffnung dass selektiert wird, welche App geblockt wird.

Nun kann ich dies nicht Rückgängig machen und NoTelURL funktioniert nicht mehr.

Ich habe unter Apps verwalten -> Alle -> Telefon geschaut. „Standardeinstellungen zurücksetzten“ ist ausgegraut.

Bei weiteren (Google, Android-) Apps habe ich auch gesucht ohne fündig zu werden.

Was kann ich machen?

Dank und Gruß

aus Hamburg

Hallo, Du kannst es rückgängig machen indem Du unter Apps verwalten->heruntergeladene->NoTelUrl dort den Haken bei „als Standard verwenden“ herausnimmst.

Darüber hinaus wird es heute noch ein Update der App geben welches diese Probleme beseitig. Stay tuned :)

Leider nein, bei mir ist es ja genau anders herum gewesen.

Bei der Auswahl hatte ich „Telefon“ als Standard gewählt.

Nun habe ich gefunden, dass ich „Kontakte“ als Standard löschen muss. Fast selbsterklärend …

Bin gespannt auf das Update.

Pingback:Sicherheitslücke Samsung Galaxy & Co.

Vielen Dank für die Mühe!

Super App. Gibts Version 1.3 jetzt nicht mehr hier „direkt“ zum Download?

doch, die wird es heute Abend noch wie hier geben. Derzeit nur die 1.2 direkt hier zum Dowwnload.

Der Unterschied besteht lediglich in kosmetischen Wordings, die nichts mit der Funktionalität zu tun haben.

Seit dem Update funktioniert der Home-Screen meiner Twitter-App nicht mehr – nach der Deinstallation von NoTelUrl geht’s wieder.

Hallo,

weder weiß ich, was Twitter tut, noch kann meine App das normalerweise in irgendeiner Art beeinflußen. Ansonsten

kann ich mit „funktioniert nicht“ in keiner Weise etwas anfangen. NotelURL hat gar nicht die erforderlichen

Berechtigungen, um die Funktion anderer Apps in dieser Weise zu beeinträchtigen.

Okay, jetzt funktioniert die Twitter App auch mit installiertem NoTelUrl.

Nicht funktionieren bedeutet, dass die Tweets auf der Startseite nicht geladen werden konnten. Das Problem trat nach dem Update (gestern Abend) auf und verschwand sofort nach dem Deinstallieren von NoTelUrl (gerade eben). Spielt aber keine Rolle mehr, da es jetzt ja funktioniert.

Auf jeden Fall vielen Dank für die App!

Na bestens, dann ist ja alles in Butter ;)

492 kb AppCode und die Androidwelt ist um einiges sicherer! Danke sagen mein Motorola Pro+ & sein User

Großes Kino, Jörg, DANKE!!!

Bin leider, leider „nur“ per Zufall drauf gestossen, aber werde kräftig Werbung machen, damit Deine App noch mehr begeisterte User findet!

Chapeau auch dafür, daß Dir ein einfaches ‚Danke‘ reicht!!! Macht Dich noch sympathischer!!! ;-)

Weiter so, ich drück die Daumen!!!